📝 ニュースの要約ポイント

- 社長や上司を装う「LINEグループ招待」詐欺が急増しており、最終的に振り込め詐欺に発展する手口で、警視庁が注意喚起を行っています。

- メールアドレスの偽装やソーシャルエンジニアリングが巧妙化しており、既存のメール認証技術(SPF/DKIM/DMARC)だけでは防ぎきれないケースも存在します。

- 個人は多要素認証の徹底やパスワード管理、企業はMFA導入、EDR、セキュリティ意識向上トレーニングなど、多層的なセキュリティ対策とITリテラシーの向上が不可欠です。

巧妙化する「LINEグループ招待詐欺」の深層:ITのプロが警鐘を鳴らす

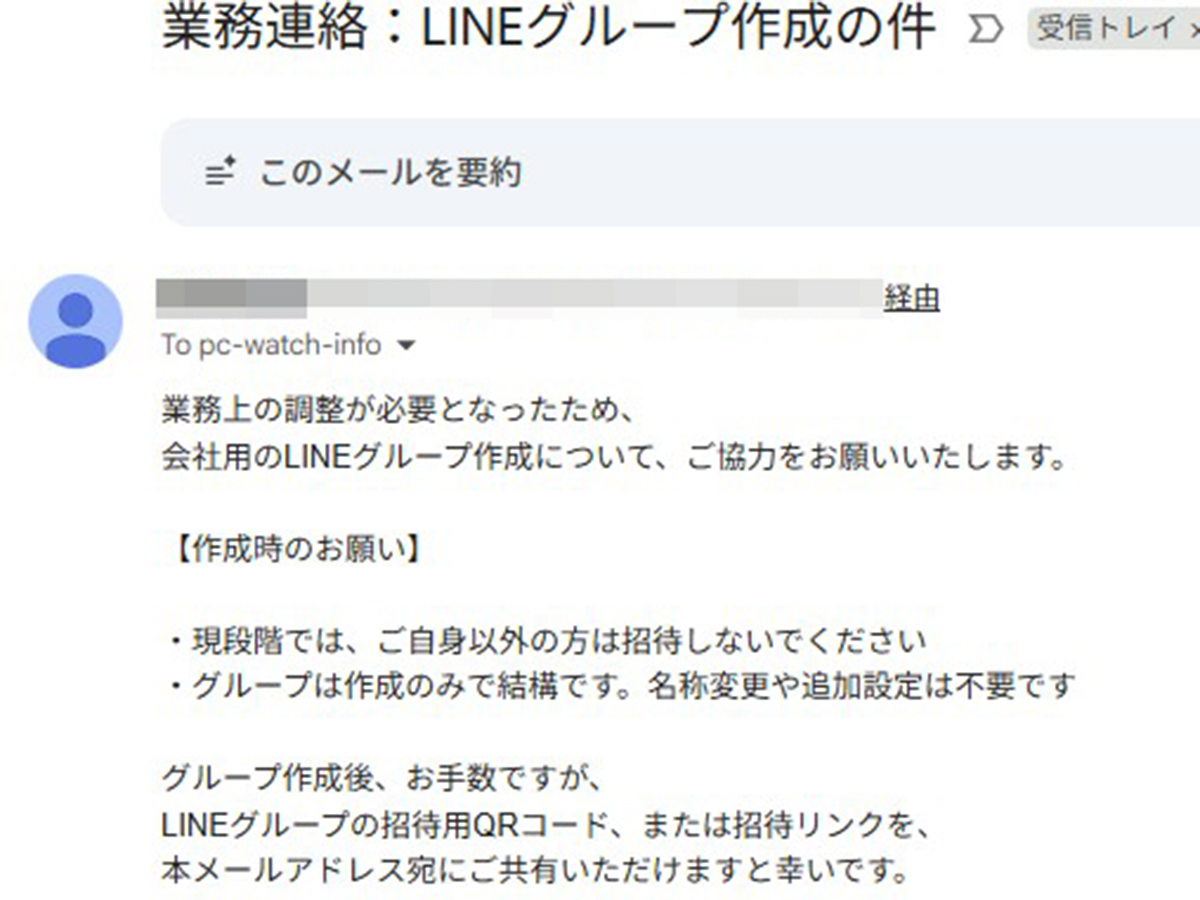

2025年末頃から、企業内で「社長や上司を装った偽メール」が急増しているというニュースが報じられ、警視庁が異例の注意喚起を行っています。その手口は「業務プロジェクトのためLINEグループを作成し、QRコードを送って招待してほしい」という、一見すると何の変哲もない業務連絡を装ったものです。しかし、実際にグループを作成してしまうと、最終的には「支払い」を名目とした巧妙な振り込め詐欺へと発展し、すでに実被害も確認されているとのこと。

自作PCや最新ITガジェットに精通し、デジタル社会の最前線に立つ私たちにとって、このような詐欺の手口は決して他人事ではありません。単なる「注意喚起」で終わらせず、その背後にある技術的なメカニズム、なぜこのような詐欺が横行するのかという心理的な側面、そして私たち自身がどのように対策を講じるべきか、ITのプロの視点から深掘りして解説していきましょう。

技術の隙を突く「なりすましメール」のメカニズム

今回の詐欺の中心となるのは、「社長や上司を装った偽メール」です。しかし、なぜメールアドレスや送信者名を容易に偽装できるのでしょうか。この問題の根源には、インターネットの黎明期から存在するメールプロトコル(SMTP)の「アーキテクチャ」に起因する脆弱性があります。

メールのFromヘッダ(差出人名)は、技術的には比較的容易に書き換えが可能です。これは、郵便の手紙に例えるなら、封筒に書かれた差出人の名前をいくらでも書き換えられるようなものです。この脆弱性を悪用したものが「なりすましメール」と呼ばれるものです。

これを防ぐために、近年では**SPF (Sender Policy Framework)**、**DKIM (DomainKeys Identified Mail)**、そして**DMARC (Domain-based Message Authentication, Reporting & Conformance)** といったメール認証技術が普及してきました。

| SPF | 送信元IPアドレスがそのドメインからの正規のメールサーバーであるかを検証します。 |

| DKIM | 電子署名を使ってメールの内容が途中で改ざんされていないか、正規のドメインから送信されたものかを検証します。 |

| DMARC | SPFとDKIMの結果を基に、なりすましメールが検出された場合の対処方法(受信拒否、隔離、レポート送信など)を定義します。 |

これらの技術は、メールの信頼性を高める上で非常に有効であり、多くの企業やサービスで導入が進んでいます。しかし、残念ながらこれらの技術が完璧なわけではありません。巧妙な攻撃者は、例えば正当なメールサービスを悪用したり、設定の不備を突いたりすることで、これらの認証をすり抜ける可能性があります。また、Fromヘッダではなく、表示名(ディスプレイネーム)だけを偽装し、実際のメールアドレスは別のものを利用する手口も存在します。

自作PCユーザーのように、システムの裏側を理解しようとする姿勢を持つ私たちであれば、メールのヘッダ情報を詳細に確認する習慣をつけることが重要です。送信元のドメイン名が本当に会社のドメインと一致しているか、SPFやDKIMの認証結果がPASSになっているかなどを確認することで、怪しいメールを見分ける精度を高めることができます。従来のアンチウイルスソフトがファイルベースの脅威に強かったのに対し、現在の脅威は人間心理を突くものが多く、技術と知識の両面からの対策が必須となっています。

LINEが狙われる理由とソーシャルエンジニアリングの恐ろしさ

なぜ今回の詐欺では「LINE」がターゲットとなったのでしょうか。その背景には、LINEが持つコミュニケーションツールの特性と、心理的な攻撃手法である「ソーシャルエンジニアリング」が深く関係しています。

1. **圧倒的な普及率と手軽さ**: LINEは日本で絶大な普及率を誇り、ビジネスシーンでも手軽なコミュニケーションツールとして使われることが増えました。この「手軽さ」が、確認を怠る隙を生み出します。

2. **既読機能と即時性**: LINEの既読機能は、メッセージが読まれたことを瞬時に伝えます。これにより、相手に「早く返信しなければ」という心理的プレッシャーを与え、冷静な判断を鈍らせる効果があります。

3. **QRコードの手軽さ**: QRコードは、グループへの招待や連絡先交換を簡単にする便利なツールですが、悪用されるとフィッシングサイトへの誘導やマルウェアのダウンロード、アカウント情報の抜き取りなど、様々なサイバー攻撃の起点となり得ます。偽のQRコードを送りつけ、安易に読み取らせることで、被害を拡大させようとします。

そして、この手口の最大のポイントは**「権威への服従」**というソーシャルエンジニアリングの心理的トリガーを巧妙に利用している点です。社長や上司からの「業務命令」という形で依頼されると、社員は指示に疑問を抱きにくく、「早く対応しなければ」という焦りから、普段であれば行わないような確認を怠ってしまいます。これは、高性能なCPUやGPUを搭載した自作PCを使っていても、人間の判断ミスがセキュリティホールとなる典型的な例です。

企業と個人のセキュリティ対策:玄人も納得の深掘り解説

この手の詐欺から身を守るためには、単なる「注意」だけでなく、多層的で実践的なセキュリティ対策が不可欠です。

技術的対策の進化と導入

1. **多要素認証(MFA)の徹底**:

パスワードだけの認証は非常に危険です。ログイン時にパスワードに加え、スマートフォンの認証アプリや生体認証、セキュリティキーなどを組み合わせるMFAをあらゆるサービスで導入するべきです。これは、システム「アーキテクチャ」の段階でセキュリティを強化する基本中の基本です。特に企業のメールやクラウドサービスへのアクセスには必須です。

2. **高度なメールセキュリティゲートウェイ(MSG)**:

従来のアンチウイルスソフトがシグネチャベースで既知のマルウェアを検知するのに特化していたのに対し、現代のMSGはAI/MLを活用し、不審なメールのパターン(差出人の表示名とアドレスの不一致、普段と異なる送信時刻、緊急性を煽るキーワードなど)をリアルタイムで検知・隔離します。一部製品ではサンドボックス環境で添付ファイルを解析し、ゼロデイ攻撃のリスクにも対応します。

| 技術的比較 | 従来のMSGはスパムフィルタリングが主でしたが、最新のものは「Behavioral Analysis(行動分析)」により、未知の脅威にも対応可能です。 |

| 価格的比較 | オンプレミス型は初期導入コストが高い傾向にありますが、クラウド型SaaSとしてのMSG(例: Microsoft 365 Defender for Office 365, Google Workspace, Proofpoint, Mimecastなど)は、月額課金で中小企業でも導入しやすく、運用負荷も軽減されます。 |

3. **EDR (Endpoint Detection and Response) の導入**:

PCやサーバーといったエンドポイントでの異常な挙動を常時監視し、脅威を検知・分析・対応するソリューションです。もし社員が誤って不正なリンクをクリックしてしまっても、EDRがインストールされていれば、マルウェアの実行や情報漏洩の兆候を早期に捉え、被害を最小限に抑えることができます。

| 技術的比較 | 従来のアンチウイルスが「侵入させない」ことに重点を置いていたのに対し、EDRは「侵入されても早期に検知し対応する」という後発的な「プロセス」を強化します。 |

| 市場への影響 | EDR市場は急成長しており、セキュリティベンダー各社が性能(検知精度、誤検知率、システム負荷)を競う「ベンチマーク」テストも活発に行われています。 |

4. **ゼロトラストモデルの思想**:

「社内ネットワークは安全」という従来の考え方を捨て、「全てを信頼しない」を前提に、アクセスごとに厳格な認証と認可を行うセキュリティモデルです。今回の詐欺のように、内部の人間が起点となるリスクに対しても有効です。

「人」への対策の重要性

どんなに優れた技術を導入しても、最終的には人間が判断を誤ればセキュリティは破られます。

1. **セキュリティ意識向上トレーニング (CBT)**:

定期的なeラーニングやフィッシングシミュレーションを通じて、社員のITリテラシーを高めることが極めて重要です。特に「不審なメールの見分け方」「MFAの重要性」「パスワードの安全な管理方法」などを繰り返し教育することで、個人のセキュリティスキルを「プロセスルール」として定着させます。

2. **社内コミュニケーションのガイドラインと「確認の徹底」の仕組み化**:

「LINEで業務連絡をしない」「重要事項は口頭または別のチャネルで確認する」など、明確なガイドラインを設けるべきです。「社長や上司への確認の徹底」を、個人の責任に終わらせず、連絡フローとして仕組み化することが大切です。例えば、社内SNSやチャットツール(Slack, Microsoft Teamsなど)での「公式」連絡ルートを確立し、それ以外のチャネルでの依頼はすべて疑う、といったルール設定が考えられます。

この詐欺が市場とユーザーに与える影響

このような巧妙な詐欺の横行は、IT市場全体、そして私たちITガジェットユーザーにも大きな影響を与えます。

ITセキュリティ市場の拡大と進化

企業はセキュリティ対策への投資を加速せざるを得ず、**セキュリティソリューション市場**はさらなる成長が見込まれます。特に、AI/MLを活用した未知の脅威検知、多要素認証ソリューション、EDR、そしてセキュリティ意識向上トレーニングの需要が急増するでしょう。これは、中小企業向けのマネージドセキュリティサービスプロバイダー (MSSP) にとってもビジネスチャンスとなり、より手軽に高度なセキュリティを享受できるサービスが普及するきっかけになるかもしれません。

自作PC・ITガジェットユーザーへのメッセージ

私たち自作PCユーザーは、最新のハードウェアやソフトウェアに触れる機会が多く、技術への理解も深い層です。だからこそ、この種の詐欺に対しては、より高い意識と対策が求められます。

| ゲーマー | Discordやゲーム内チャットなど、様々なコミュニケーションツールを利用する中で、フレンドやギルドマスターを装ったなりすましに注意が必要です。アカウント乗っ取りからのアイテム詐取や個人情報流出を防ぐためにも、二段階認証の徹底はもはや常識と考えるべきです。ゲーミングPCの高性能さを活かして、最新のセキュリティソフトを導入し、定期的なシステムスキャンを行うことも重要です。 |

| 配信者 | 視聴者との交流が収益に直結する配信者にとって、SNSアカウントや配信プラットフォームのアカウント乗っ取りは致命的です。DMで送られてくる怪しいURLやファイルの開封は厳禁。パスワードは複雑なものを使い回さず、パスワードマネージャーの活用を強く推奨します。 |

| エンジニア/クリエイター | 企業のセキュリティ推進役となるエンジニアや、機密性の高いデータを扱うクリエイターは、セキュリティ専門知識の重要性を再認識し、自身の開発環境や作業環境の安全性を常に問い直す必要があります。セキュアなコーディング習慣や、利用するライブラリの脆弱性チェックなど、技術的な側面からセキュリティを高める取り組みが不可欠です。 |

個人レベルでも、OSやアプリケーションの定期的なアップデート、信頼できるセキュリティソフトの導入、そしてパスワードマネージャーを使った安全なパスワード管理は、もはや「玄人」だけの話ではなく、デジタル社会を生きる上で必須の「基本スペック」と捉えるべきです。

まとめ:デジタル社会を賢く生き抜くために

今回の「LINEグループ招待詐欺」は、単なる迷惑メールではなく、現代社会が抱えるデジタルセキュリティの課題を浮き彫りにしています。最新のIT技術を使いこなす私たちだからこそ、詐欺の手口を深く理解し、常に「疑う視点」と「確認の徹底」を怠らないことが重要です。

高性能なPCや最新のガジェットを使いこなす喜びは計り知れませんが、それらを安全に利用するためのITリテラシーこそが、真の「デジタル強者」たる所以です。企業は技術的・人的な多層防御を、個人はセキュリティ意識と実践的な対策を徹底することで、巧妙化するサイバー犯罪から自身と大切な情報を守り抜きましょう。

コメント